Вопрос или проблема

У меня есть один физический сервер, и я хотел бы настроить полное шифрование диска для него.

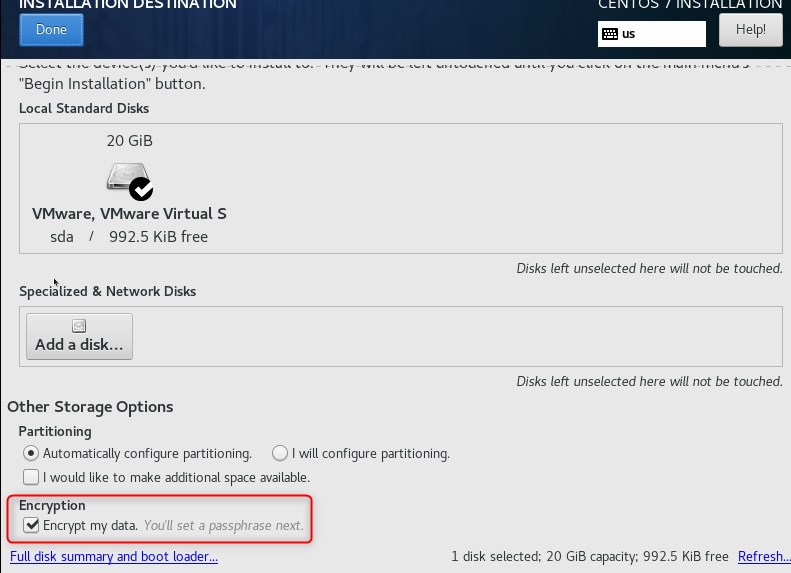

Сначала я экспериментировал с виртуальными машинами (CentOS7) и включил это во время установки:

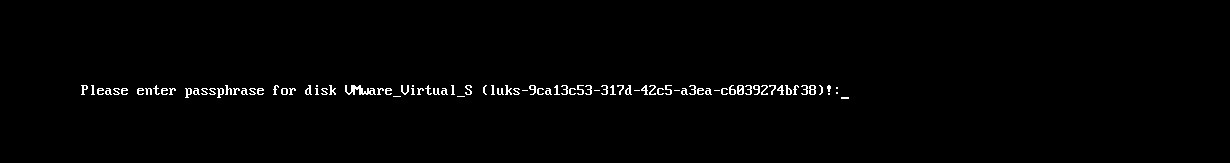

После перезагрузки я получаю следующий запрос и могу успешно разблокировать диск:

[root@srv~]# lsblk

NAME MAJ:MIN RM SIZE RO TYPE MOUNTPOINT

sda 8:0 0 20G 0 диск

├─sda1 8:1 0 1G 0 часть /boot

└─sda2 8:2 0 19G 0 часть

└─luks-9ca13c53-317d-42c5-a3ea-c6039274bf38 253:0 0 19G 0 шифрование

├─centos_otrs-root 253:1 0 17G 0 lvm /

└─centos_otrs-swap 253:2 0 2G 0 lvm [SWAP]

sr0 11:0 1 1024M 0 rom

Насколько я вижу, раздел boot не зашифрован. Как я могу выполнить истинное полное шифрование диска и при этом использовать модуль crypt-ssh dracut для удаленной разблокировки систем с шифрованием диска через ssh.

Спасибо!

Из https://mirrors.edge.kernel.org/pub/linux/utils/boot/dracut/dracut.html#_crypto_luks

dracut --add ssh initramfs.img

dracut --add crypt initramfs.img

Ответ или решение

Полное шифрование диска в CentOS 7 с использованием SSH

Полное шифрование диска на сервере с использованием CentOS 7 – важный шаг для обеспечения безопасности данных. После успешной настройки шифрования на виртуальной машине, многие пользователи стремятся выполнить аналогичные действия на физических серверах. Ваша ситуация, когда вы настроили шифрование в процессе установки, но остались вопросы по шифрованию загрузочного раздела и удаленному разблокированию через SSH, требует детального рассмотрения.

1. Понимание структуры диска

Согласно выведенной информации от команды lsblk, у вас есть следующий раздел:

- sda1 (1 ГБ) – это загрузочный раздел

/boot, который не зашифрован. - sda2 (19 ГБ) – зашифрованный раздел, на который установлены LVM логические тома, включая корневую файловую систему и swap.

2. Полное шифрование и загрузочный раздел

Чтобы обеспечить полное шифрование всего диска, включая загрузочный раздел, потребуется следующее:

- Загрузочный раздел: На данный момент он не зашифрован и необходим для инициализации системы. Базовые файлы, которые необходимы для загрузки системы, должны оставаться незашифрованными. Однако можно использовать различные подходы для повышения безопасности, продолжая использовать шифрование.

3. Конфигурация dracut для удаленного разблокирования

Вы упомянули использование модуля crypt-ssh для возможности разблокирования диска удаленно через SSH. Это действительно возможно с помощью dracut, который поддерживает необходимую функциональность.

Шаги для настройки:

-

Создание начального образа initramfs:

Для использованияcrypt-ssh, вам необходимо добавить модули в ваш начальный образ.initramfs. Выполните следующие команды:dracut --add ssh initramfs.img dracut --add crypt initramfs.imgЭти команды добавят необходимые модули

sshиcryptдля дальнейшего разблокирования диска через SSH. -

Настройка SSH-ключей:

Убедитесь, что у вас есть корректные SSH-ключи для доступа к серверу. Вы можете использовать пароль для входа, однако ключи – более безопасный метод. Скопируйте свой открытый ключ в файл~/.ssh/authorized_keysна сервере. -

Конфигурация SSH:

Настройте SSH таким образом, чтобы разрешить подключение к вашему серверу во время загрузки. Обратите внимание на конфигурационные файлы SSH, такие как/etc/ssh/sshd_config, чтобы убедиться, что параметры безопасности позволяют удаленный доступ. -

Тестирование:

После выполнения всех вышеупомянутых шагов перезагрузите систему и проверьте, сможете ли вы разблокировать загрузку сервера через SSH. Обязательно проведите тесты в безопасной среде, чтобы избежать потери доступа к серверу.

Заключение

На данный момент вы имеете зашифрованную установку с использованием LUKS, что является отличным шагом к безопасности данных. Однако создание полностью зашифрованного диска, включая загрузочный раздел, требует особого подхода и тщательной настройки. Использование модуля dracut для удаленного разблокирования через SSH позволяет обеспечить доступ к вашим данным в случае необходимости.

Такое шифрование значительно повышает уровень безопасности вашей системы, поэтому обязательно следите за всеми обновлениями и лучшими практиками в этой области.